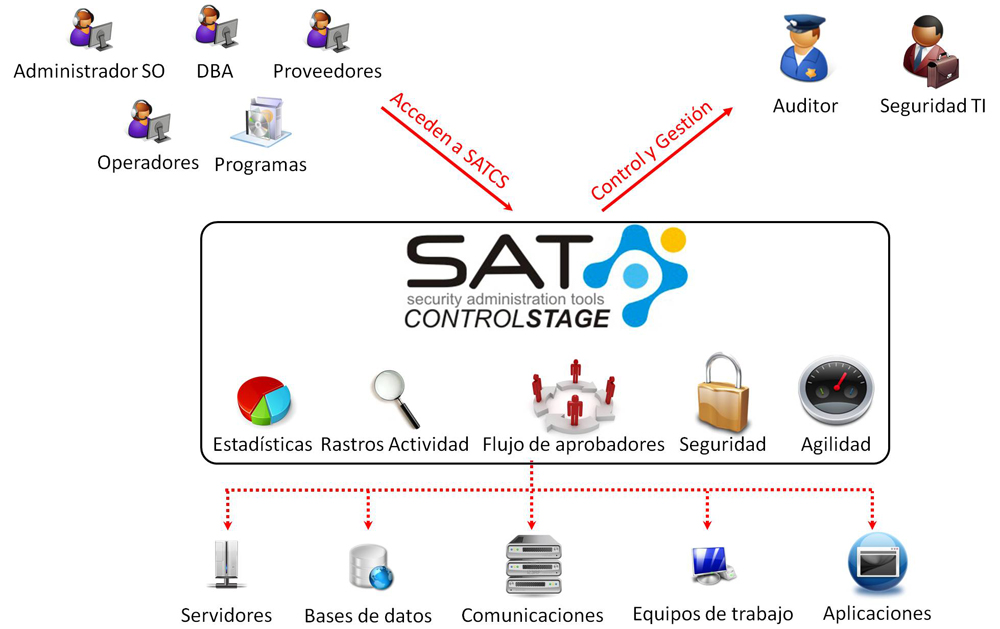

SAT Control Stage es una herramienta que permite administrar las contraseñas de los usuarios privilegiados en forma automática o manual, en múltiples plataformas, y sin la necesidad de agentes.

Plataformas soportadas: UNIX, Linux, AIX, Solaris, Windows, Active Directory, iSeries, zSeries, SQL, Oracle, Equipos de comunicación y otras…